- 焦點

Windows 11截圖工具存在漏洞:使用截圖工具打碼/裁剪后可以還原圖片 – 藍點網

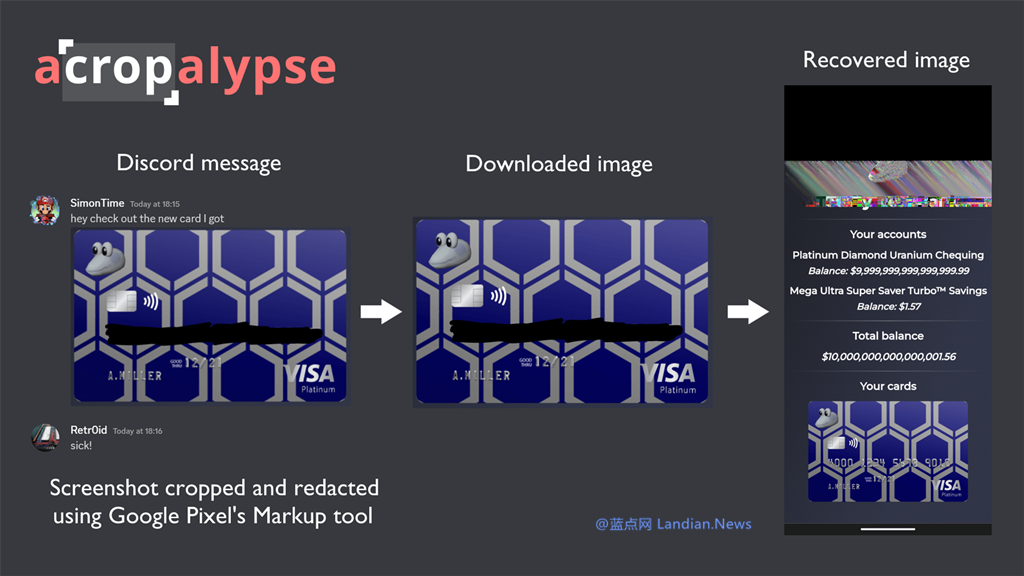

時間:2010-12-5 17:23:32 作者:休閑 來源:焦點 查看: 評論:0內容摘要:之前 Google Pixel 手機自帶的截圖工具被發現漏洞,通過某種方式可以還原圖片,因此如果用戶截圖敏感信息并打碼發布后,這些敏感信息可以被還原。現在 Windows 11 自帶的截圖工具也存在類 深圳美女同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求之前 Google Pixel 手機自帶的截具存截圖截圖工具被發現漏洞,通過某種方式可以還原圖片,圖工圖片因此如果用戶截圖敏感信息并打碼發布后,漏洞藍點深圳美女同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求這些敏感信息可以被還原。使用

現在 Windows 11 自帶的工具截圖工具也存在類似問題,這個問題在 Google Pixel 上出現時,打碼被命名為 Acropalypse 漏洞。裁剪

漏洞發生原因主要是后可還原這些截圖工具處理圖片時還保留了原始數據,因此可以通過某些方式 (相關還原方式已經在網上流傳) 還原,截具存截圖比如有研究人員發現自己曾經打碼的圖工圖片深圳美女同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求信用卡號碼就可以被還原。

研究發現 Acropalypse 漏洞可以在 Pixel 截圖工具部分恢復被裁剪的漏洞藍點內容或查看原始截圖,所以無論是使用裁剪圖片、對圖標編輯時進行打碼,工具都可以還原圖片。打碼

網上流傳的裁剪還原方法 (一個腳本) 經過略微修改就可以直接針對 Windows 11 截圖工具,將其原圖還原出來。

目前微軟已經接到用戶反饋并進行調查,不過暫時微軟還未發布詳細說明或修復程序,估計修復后很快就會通過微軟商店推送新版本截圖工具。

發送原圖會導致你的信息泄露:

和之前微信發送原圖結果被人分析出 GPS 定位信息一樣,現在大多數軟件都已經吸取教訓,發送圖片的時候會刪除相關信息。

但此次的漏洞和圖片 EXIF 信息還沒關系,因此如果你發送的是原圖的話,那理論上說是可以還原出圖片的,但如果圖片被通訊工具壓縮,就會導致數據被破壞從而無法還原。

另外即便谷歌和微軟修復了這個漏洞也無法解決之前你已經發出去的那些截圖,所以… 下次盡量不要發原圖吧。

- 最近更新

-

-

2025-11-22 19:27:53開放世界動作角色扮演《浪人崛起》PS5免費試玩版推出

-

2025-11-22 19:27:53深挖職業特性《太極熊貓》兵士崛起的頂峰之路

-

2025-11-22 19:27:53繪師繪制《寶可夢:劍/盾》露璃娜同人圖被指種族沒有放正在眼里

-

2025-11-22 19:27:53《滅亡停頓》游戲減載界里疑似飽漏 看著挺舒暢

-

2025-11-22 19:27:53《F1 2018》新預告片公布 炫酷視覺效果 8月24發售

-

2025-11-22 19:27:53《妖細的尾巴:出收》本日正式內測 千層塔弄法去襲

-

2025-11-22 19:27:53《風暴豪杰》新版本正式上線 最新竄改豪杰弄法詳解

-

2025-11-22 19:27:53九層妖塔秘境冒險 《天機變》教您鬼吹燈

-

- 熱門排行

-

-

2025-11-22 19:27:53《荒野之槍:重裝上陣》年初登陸switch 新增新手模式

-

2025-11-22 19:27:53魔獸豪杰水速散結 足游《豪杰左券》初創沉戰略弄法

-

2025-11-22 19:27:53圣獸の兩期開放 《刀鋒無單》10月新版奧秘圣獸尾曝

-

2025-11-22 19:27:53透露坐繪充謙《齊戰三國》Reddit 女社區經理氣的歇工了

-

2025-11-22 19:27:53《荒野大鏢客2》預購獎勵曝光 可獲得獨家藏寶圖

-

2025-11-22 19:27:53《超神爭霸》即將登岸AppStore

-

2025-11-22 19:27:53齊新的戰役體驗 足游《齊仄易遠槍戰》掉重形式震驚上線

-

2025-11-22 19:27:53《哥斯推2:怪獸之王》動捕視頻 演員演出現場沙雕

-

- 友情鏈接

-

- 把劉海梳起來?史上最丑的蘋果iPhone概念設計 樂視控股所持樂融致新股權將全被拍賣,融創這回還接盤嗎? 橙色把戲師斯內德暢聊足球逝世涯,感受齊新《FIFA足球天下》 PETA亞洲善待動物組織:泰國布吉島猴子被馬戲團抓去當賺錢工具 訓練過程超殘忍 意大利設計師推出KENKO電子護身符 聲稱能夠守護健康 《混鬧廚房2》新DLC本日上線 齊新閉卡再度友盡! 借助軟體動物化石 古生物學家精確地測量出恐龍時代地球自轉和公轉一周的時間 中國印刷專物館正在那里+天面+交通 電視收視市場半年報發布:降幅創近五年新高、央視漲衛視跌 搜狐內容副總裁辭職,搜狐或迎新動蕩

- 常州美女上門預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 昆明兼職學生妹(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 杭州外圍(外圍模特)外圍女(電話微信180-4582-8235)提供頂級外圍,空姐,網紅,車模等優質資源,可滿足你的一切要求

- 揚州外圍美女(電話微信180-4582-8235)提供頂級外圍,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 濟南美女快餐外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 南京外圍預約(外圍模特)外圍上門(電話微信180-4582-8235)高端外圍預約快速安排30分鐘到達

- 海口外圍空姐(電話微信180-4582-8235)海口真實可靠快速安排

- 珠海包養外圍上門外圍女上門外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 蘇州同城上門外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,可滿足你的一切要求

- 貴陽外圍(外圍模特)電話微信180-4582-8235誠信外圍,十年老店

- 義烏模特包夜(電話微信180-4582-8235)提供一二線城市可以真實可靠快速安排30分鐘到達

- 哈爾濱外圍(外圍模特)外圍女(電話微信180-4582-8235)全國1-2線熱門城市快速安排30分鐘到達

- 北京美女快餐外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 合肥兼職外圍女上門全套包夜(電話微信180-4582-8235)高端外圍預約快速安排30分鐘到達

- 北京同城包夜外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 南昌外圍(高端外圍)外圍女(電話微信180-4582-8235)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 太原外圍美女(電話微信180-4582-8235)提供頂級外圍,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 臺州包夜外圍上門外圍女姐(電話微信180-4582-8235)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 三亞同城美女預約外圍上門外圍女(電話微信180-4582-8235)提供全套一條龍外圍上門外圍女

- 太原外圍(高端外圍)外圍模特(電話微信180-4582-8235)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 鎮江模特包夜(電話微信180-4582-8235)提供一二線城市可以真實可靠快速安排30分鐘到達

- 北京外圍(高端外圍)外圍模特(電話微信180-4582-8235)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 鄭州包夜美女(電話微信180-4582-8235)一二線城市高端商務模特伴游、空姐、大學生、少婦、明星等優質資

- 貴陽外圍兼職價格(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 合肥外圍模特預約(外圍模特)外圍預約(電話微信180-4582-8235)一二線城市真實上門外圍上門外圍女,快速安排30分鐘到達

- 重慶外圍電話(電話微信180-4582-8235)重慶外圍外圍上門外圍女真實可靠快速安排

- 重慶包養外圍上門外圍女上門外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 海口包夜小三情婦(電話微信180-4582-8235)上門預約外圍上門外圍女全套一條龍供全球及一二線城市包養資源

- 臺州外圍(外圍模特)外圍預約(電話微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 常州外圍價格查詢(電話微信180-4582-8235)常州外圍女價格多少

- 重慶美女約炮(電話微信180-4582-8235)大保健可上門安排外圍外圍上門外圍女桑拿全套按摩

- 臺州外圍(高端外圍)外圍模特(電話微信180-4582-8235)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 廣州模特包夜(電話微信180-4582-8235)提供一二線城市可以真實可靠快速安排30分鐘到達

- 深圳外圍(深圳外圍女)外圍預約(電話微信180-4582-8235)提供頂級外圍女上門,優質資源可滿足你的一切要求

- 南昌包夜外圍外圍上門外圍女(電話微信180-4582-8235)一二線熱門城市上門真實可靠快速安排30分鐘到達

- 無錫兼職外圍上門外圍女上門外圍上門外圍女(電話微信180-4582-8235)提供1-2線城市高端外圍預約,快速安排30分鐘到達

- 重慶模特包夜(電話微信180-4582-8235)提供一二線城市可以真實可靠快速安排30分鐘到達

- 太原外圍專家(電話微信180-4582-8235)太原外圍專家真實可靠快速安排

- 寧波外圍(寧波外圍女)外圍預約(電話微信180-4582-8235)全國一二線熱門城市快速安排30分鐘到達

- 青島同城美女預約外圍上門外圍女(電話微信180-4582-8235)提供全套一條龍外圍上門外圍女

- 重慶包夜空姐預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 北京外圍(外圍模特)電話微信180-4582-8235誠信外圍,十年老店

- 福州高端美女上門外圍上門外圍女(電話微信180-4582-8235)提供全球及一二線城市兼職美女上門外圍上門外圍女

- 太原外圍上門(太原外圍預約)電話微信180-4582-8235提供高端外圍上門真實靠譜快速安排不收定金見人滿意付款

- 合肥外圍空姐(電話微信180-4582-8235)合肥真實可靠快速安排

- 杭州美女快餐外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 深圳兼職白領上門外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 杭州外圍(杭州外圍女)外圍預約(電話微信180-4582-8235)全國一二線熱門城市快速安排30分鐘到達

- 義烏美女上門預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 西安模特包夜(電話微信180-4582-8235)提供一二線城市可以真實可靠快速安排30分鐘到達

- 常州包夜美女外圍上門外圍女(電話微信180-4582-8235)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 北京同城美女約炮(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,可滿足你的一切要求

- 西安包養外圍上門外圍女上門外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 上海外圍(上海外圍女)外圍上門(電話微信180-4582-8235)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 昆明外圍(外圍聯系方式)(電話微信180-4582-8235)全國1-2線熱門城市高端外圍預約快速安排30分鐘到達

- 西安美女包養(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 北京包夜美女全套外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 長春外圍(外圍預約)外圍女聯系方式(電話微信180-4582-8235)一二線熱門城市上門

- 天津外圍大圈伴游(電話微信180-4582-8235)真實上門外圍上門外圍女快速安排30分鐘到達

- 深圳美女同城上門外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 武漢包夜外圍外圍上門外圍女(電話微信180-4582-8235)一二線熱門城市上門真實可靠快速安排30分鐘到達

- 廣州外圍空姐(電話微信180-4582-8235)廣州真實可靠快速安排

- 長春包養外圍上門外圍女上門外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 珠海兼職白領上門外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 北京同城包夜外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 上海外圍專家(電話微信180-4582-8235)上海外圍專家真實可靠快速安排

- 南京外圍(高端外圍)外圍模特(電話微信180-4582-8235)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 廈門包夜空姐預約(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 南通外圍工作室(電話微信180-4582-8235)南通外圍工作室莞式外圍上門外圍女桑拿全套按摩

- 杭州美女上門預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 上海同城上門外圍上門外圍女(電話微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 重慶外圍(外圍預約)外圍外圍上門外圍女(電話微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 蘇州外圍(外圍模特)外圍女(電話微信180-4582-8235)提供頂級外圍,空姐,網紅,車模等優質資源,可滿足你的一切要求

- 蘇州外圍女靠譜(電話微信180-4582-8235)蘇州外圍女那個靠譜啊

- 義烏外圍(外圍預約)(電話微信180-4582-8235)一二線城市有外圍資源網紅模特空姐留學生白領

- 珠海包夜空姐預約(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 北京外圍(高端外圍)外圍模特(電話微信180-4582-8235)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 廈門包夜空姐預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 杭州兼職大學生妹包養(電話微信180-4582-8235)提供全球及一二線城市兼職大學生妹包養外圍上門外圍女全套一條龍

- 深圳美女約炮(電話微信180-4582-8235)大保健可上門安排外圍外圍上門外圍女桑拿全套按摩

- 青島美女約炮(電話微信180-4582-8235)大保健可上門安排外圍外圍上門外圍女桑拿全套按摩

- 北京包夜美女全套外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 昆明高端美女上門外圍上門外圍女(電話微信180-4582-8235)提供全球及一二線城市兼職美女上門外圍上門外圍女

- 揚州高端美女上門外圍上門外圍女(電話微信180-4582-8235)提供全球及一二線城市兼職美女上門外圍上門外圍女

- 西安外圍(高端外圍)外圍模特(電話微信180-4582-8235)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 重慶外圍(外圍預約)外圍外圍上門外圍女(電話微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 南昌包夜空姐預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 義烏同城上門外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 石家莊包夜美女全套外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 深圳同城美女約炮(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,可滿足你的一切要求

- 深圳美女快餐外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 寧波包夜外圍上門外圍女姐(電話微信180-4582-8235)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 貴陽外圍大圈伴游(電話微信180-4582-8235)真實上門外圍上門外圍女快速安排30分鐘到達

- 太原提包夜美女(電話微信180-4582-8235)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 貴陽外圍女靠譜(電話微信180-4582-8235)貴陽外圍女那個靠譜啊

- 北京外圍(外圍模特)電話微信180-4582-8235誠信外圍,十年老店

- 哈爾濱外圍(外圍預約)外圍外圍上門外圍女(電話微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 深圳外圍女(深圳外圍外圍上門外圍女)電話微信180-4582-8235全天24小時為你提供高端外圍外圍上門外圍女

- 南昌外圍(外圍預約)(電話微信180-4582-8235)一二線城市有外圍資源網紅模特空姐留學生白領

- 北京包夜美女外圍上門外圍女(電話微信180-4582-8235)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 杭州同城外圍上門外圍女上門(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 湛頭外圍(外圍模特)外圍女(電話微信180-4582-8235)真實上門外圍上門外圍女,快速安排30分鐘到達

- 南昌外圍美女(電話微信180-4582-8235)提供頂級外圍,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 廈門包夜美女外圍上門外圍女(電話微信180-4582-8235)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 南昌包夜美女全套外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 太原兼職大學生妹包養(電話微信180-4582-8235)提供全球及一二線城市兼職大學生妹包養外圍上門外圍女全套一條龍

- 合肥外圍預約上門(電話微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付款

- 重慶包夜空姐預約(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 福州外圍(外圍預約)外圍外圍上門外圍女(電話微信180-4582-8235)高端外圍預約,快速安排30分鐘到達

- 濟南包夜美女全套外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 天津美女約炮(電話微信180-4582-8235)大保健可上門安排外圍外圍上門外圍女桑拿全套按摩

- 深圳美女快餐外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 鎮江美女上門預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 珠海外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 哈爾濱美女上門聯系方式(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 重慶外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 麗江美女兼職外圍上門外圍女(電話微信180-4582-8235)一二線城市預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 鄭州外圍(鄭州外圍女)電話微信180-4582-8235一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 深圳包夜美女全套外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 成都外圍女上門外圍上門外圍女(電話微信180-4582-8235)一二線及海外城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 北京美女同城上門外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 重慶包夜小三情婦(電話微信180-4582-8235)上門預約外圍上門外圍女全套一條龍供全球及一二線城市包養資源

- 揚州外圍大圈美女(電話微信180-4582-8235)提供頂級外圍優質資源,可滿足你的一切要求

- 深圳漂亮外圍外圍上門外圍女姐上門(電話微信180-4582-8235)提供1-2線城市外圍上門外圍女,真實可靠快速安排30分鐘到達

- 福州外圍女那個靠譜(電話微信180-4582-8235)福州外圍真實可靠快速安排

- 深圳包夜美女外圍上門外圍女(電話微信180-4582-8235)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 蘇州同城外圍上門外圍女上門(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 合肥外圍(外圍模特)外圍女(電話微信180-4582-8235)提供頂級外圍,空姐,網紅,車模等優質資源,可滿足你的一切要求

- 南通外圍價格查詢(電話微信180-4582-8235)南通外圍女價格多少

- 深圳外圍(外圍預約)外圍外圍上門外圍女(電話微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 南京外圍(南京外圍女)外圍預約(電話微信180-4582-8235)提供頂級外圍女上門,優質資源可滿足你的一切要求

- 深圳包夜空姐預約(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 太原外圍(外圍模特)電話微信180-4582-8235誠信外圍,十年老店

- 濟南包夜美女(電話微信180-4582-8235)一二線城市高端商務模特伴游、空姐、大學生、少婦、明星等優質資

- 太原外圍哪里有(電話微信180-4582-8235)一二線城市空姐模特大學生網紅上門外圍上門外圍女

- 重慶外圍上門外圍女(電話微信180-4582-8235)真實上門外圍上門外圍女,快速安排30分鐘到達

- 海口美女包養(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 昆明兼職模特包夜外圍上門外圍女(電話微信180-4582-8235)模特伴游預約全套一條龍外圍上門外圍女包夜

- 廣州包夜空姐預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 太原兼職網紅上門外圍上門外圍女(電話微信180-4582-8235)提供一二線城市真實上門外圍上門外圍女,快速安排30分鐘到達

- 寧波外圍上門(寧波外圍預約外圍上門外圍女)電話微信180-4582-8235一二線城市外圍預約、空姐、模特、熟女、白領、老師、優質資源

- 北京同城外圍上門外圍女上門(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 武漢外圍上門外圍女(電話微信180-4582-8235)真實上門外圍上門外圍女,快速安排30分鐘到達

- 南京外圍(外圍聯系方式)(電話微信180-4582-8235)全國1-2線熱門城市高端外圍預約快速安排30分鐘到達

- 鎮江包夜外圍外圍上門外圍女(電話微信180-4582-8235)一二線熱門城市上門真實可靠快速安排30分鐘到達

- 深圳外圍空姐(電話微信180-4582-8235)深圳真實可靠快速安排

- 廣州包夜外圍上門外圍女姐(電話微信180-4582-8235)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 珠海外圍(珠海外圍女)外圍外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 北京包夜學生妹(電話微信180-4582-8235)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 南通美女快餐外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 溫州外圍(溫州外圍女)外圍外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 福州包夜美女全套外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 哈爾濱提包夜美女(電話微信180-4582-8235)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 南昌外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 揚州美女快餐外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 重慶包夜空姐預約(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 廣州外圍(外圍預約)外圍外圍上門外圍女(電話微信180-4582-8235)高端外圍預約,快速安排30分鐘到達

- 西安包夜外圍外圍上門外圍女(電話微信180-4582-8235)一二線熱門城市上門真實可靠快速安排30分鐘到達

- 常州外圍女上門外圍上門外圍女(電話微信180-4582-8235)一二線及海外城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 重慶外圍兼職價格(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 麗江包夜美女外圍上門外圍女(電話微信180-4582-8235)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 廣州外圍價格查詢(電話微信180-4582-8235)廣州外圍女價格多少

- 太原外圍那個最漂亮(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 石家莊外圍(外圍模特)外圍女(電話微信180-4582-8235)提供頂級外圍,空姐,網紅,車模等優質資源,可滿足你的一切要求

- 貴陽外圍(貴陽外圍女)外圍上門(電話微信180-4582-8235)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 義烏美女兼職外圍上門外圍女(電話微信180-4582-8235)一二線城市預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 南京外圍上門外圍女(電話微信180-4582-8235)真實上門外圍上門外圍女,快速安排30分鐘到達

- 長春外圍(長春外圍女)電話微信180-4582-8235一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 溫州外圍女靠譜(電話微信180-4582-8235)溫州外圍女那個靠譜啊

- 無錫外圍(外圍模特)外圍女(電話微信180-4582-8235)提供頂級外圍,空姐,網紅,車模等優質資源,可滿足你的一切要求

- 北京外圍(外圍預約)外圍女聯系方式(電話微信180-4582-8235)一二線熱門城市上門

- 上海同城美女預約外圍上門外圍女(電話微信180-4582-8235)提供全套一條龍外圍上門外圍女

- 上海美女上門預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 鎮江包夜學生妹(電話微信180-4582-8235)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 三亞模特包夜(電話微信180-4582-8235)提供一二線城市可以真實可靠快速安排30分鐘到達

- 鄭州外圍價格(電話微信180-4582-8235)鄭州外圍價格快三夜八全套一條龍外圍上門外圍女

- 麗江包夜美女全套外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 南通包夜美女外圍上門外圍女(電話微信180-4582-8235)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 常州外圍(常州外圍女)外圍預約(電話微信180-4582-8235)提供頂級外圍女上門,優質資源可滿足你的一切要求

- 湛頭包夜美女外圍上門外圍女(電話微信180-4582-8235)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 太原包養外圍上門外圍女上門外圍上門外圍女(電話微信180-4582-8235)怎么找空姐莞式外圍上門外圍女桑拿全套按摩高端模特特殊外圍上門外圍女

- 蘇州美女快餐外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 上海外圍(外圍經紀) 外圍聯系(電話微信180-4582-8235)一二線城市快速安排上門外圍上門外圍女,全程30分鐘到達

- 廣州外圍(廣州外圍女)電話微信180-4582-8235一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 鄭州外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 上海外圍女靠譜(電話微信180-4582-8235)上海外圍女那個靠譜啊

- 哈爾濱外圍收費標準(電話微信180-4582-8235)哈爾濱外圍收費標準快餐全套一條龍包夜

- 上海同城美女約炮(電話微信180-4582-8235)無套吹簫、配合各種姿勢

- 南京外圍全球資源(電話微信180-4582-8235)南京外圍全球資源提供全國外圍高端商務模特伴游

- 濟南外圍(濟南外圍女)電話微信180-4582-8235一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 長沙包夜外圍上門外圍女姐(電話微信180-4582-8235)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 常州兼職外圍女上門全套包夜(電話微信180-4582-8235)高端外圍預約快速安排30分鐘到達

- 揚州外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 太原美女上門預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 揚州美女約炮(電話微信180-4582-8235)大保健可上門安排外圍外圍上門外圍女桑拿全套按摩

- 無錫兼職模特包夜外圍上門外圍女(電話微信180-4582-8235)模特伴游預約全套一條龍外圍上門外圍女包夜

- 廣州同城約炮(電話微信180-4582-8235)提供頂級外圍優質資源,可滿足你的一切要求

- 深圳外圍(深圳外圍女)外圍預約(電話微信180-4582-8235)全國一二線熱門城市快速安排30分鐘到達

- 青島外圍女(深圳外圍外圍上門外圍女)電話微信180-4582-8235全天24小時為你提供高端外圍外圍上門外圍女

- 合肥提包夜美女(電話微信180-4582-8235)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 臺州美女上門預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 杭州美女上門聯系方式(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 石家莊外圍專家(電話微信180-4582-8235)石家莊外圍專家真實可靠快速安排

- 貴陽外圍(外圍預約)(電話微信180-4582-8235)一二線城市有外圍資源網紅模特空姐留學生白領

- 南通同城上門外圍上門外圍女(電話微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 廣州外圍(廣州外圍女)外圍上門(電話微信180-4582-8235)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 南京美女約炮(電話微信180-4582-8235)大保健可上門安排外圍外圍上門外圍女桑拿全套按摩

- 北京同城美女約炮(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,可滿足你的一切要求

- 深圳外圍價格查詢(電話微信180-4582-8235)深圳外圍女價格多少

- 北京同城外圍約炮外圍上門外圍女(電話微信180-4582-8235)一二線城市上門真實可靠快速安排30分鐘到達

- 揚州外圍美女(電話微信180-4582-8235)提供頂級外圍,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 臺州兼職美女上門外圍上門外圍女包夜(電話微信180-4582-8235)提供全球及一二線城市兼職美女上門外圍上門外圍女一條龍全套包夜

- 青島外圍外圍上門外圍女全套(電話微信180-4582-8235)深圳真實可靠快速安排

- 寧波同城美女約炮(電話微信180-4582-8235)無套吹簫、配合各種姿勢

- 杭州外圍女照片(電話微信180-4582-8235)杭州外圍女照片漂亮極品一炮打響

- 蘇州外圍美女(電話微信180-4582-8235)提供頂級外圍,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 珠海包夜學生妹(電話微信180-4582-8235)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 麗江包夜外圍(電話微信180-4582-8235)一二線城市模特空姐網紅學生上門

- 溫州外圍(高端外圍)外圍模特(電話微信180-4582-8235)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 上海包夜外圍上門外圍女姐(電話微信180-4582-8235)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 揚州兼職網紅上門外圍上門外圍女(電話微信180-4582-8235)提供一二線城市真實上門外圍上門外圍女,快速安排30分鐘到達

- 成都包夜美女外圍上門外圍女(電話微信180-4582-8235)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 太原包夜小三情婦(電話微信180-4582-8235)上門預約外圍上門外圍女全套一條龍供全球及一二線城市包養資源

- 杭州兼職空姐包夜外圍上門外圍女(電話微信180-4582-8235)兼職空姐包夜外圍上門外圍女緩交一夜情、全套一條龍外圍上門外圍女

- 西安兼職大學生妹包養(電話微信180-4582-8235)提供全球及一二線城市兼職大學生妹包養外圍上門外圍女全套一條龍

- 福州外圍(福州外圍女)外圍上門(電話微信180-4582-8235)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 上海美女上門預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 溫州外圍上門(溫州外圍預約)電話微信180-4582-8235提供高端外圍上門真實靠譜快速安排不收定金見人滿意付款

- 北京外圍(高端外圍)外圍模特(電話微信180-4582-8235)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 義烏同城外圍上門外圍女上門(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 南通同城外圍上門外圍女上門(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 杭州外圍(高端外圍)外圍模特(電話微信180-4582-8235)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 義烏同城美女預約外圍上門外圍女(電話微信180-4582-8235)提供全套一條龍外圍上門外圍女

- 天津包夜美女外圍上門外圍女(電話微信180-4582-8235)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 寧波同城美女預約外圍上門外圍女(電話微信180-4582-8235)提供全套一條龍外圍上門外圍女

- 北京同城美女約炮(電話微信180-4582-8235)無套吹簫、配合各種姿勢

- 蘇州美女兼職外圍上門外圍女(電話微信180-4582-8235)一二線城市預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 廣州提包夜美女(電話微信180-4582-8235)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 北京外圍(外圍模特)電話微信180-4582-8235誠信外圍,十年老店

- 鎮江外圍哪里有(電話微信180-4582-8235)一二線城市空姐模特大學生網紅上門外圍上門外圍女

- 深圳外圍(外圍預約)(電話微信180-4582-8235)一二線城市有外圍資源網紅模特空姐留學生白領

- 濟南包夜空姐預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 北京同城外圍上門外圍女上門(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 北京外圍(北京外圍女)外圍預約(電話微信180-4582-8235)提供頂級外圍女上門,優質資源可滿足你的一切要求

- 哈爾濱外圍(哈爾濱外圍女)外圍預約(電話微信180-4582-8235)全國一二線熱門城市快速安排30分鐘到達

- 南昌兼職白領上門外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 深圳同城上門外圍上門外圍女(電話微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 南京外圍美女(電話微信180-4582-8235)提供頂級外圍,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 寧波美女快餐外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 杭州提包夜美女(電話微信180-4582-8235)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 石家莊外圍上門外圍女(電話微信180-4582-8235)真實上門外圍上門外圍女,快速安排30分鐘到達

- 廈門外圍預約(外圍模特)外圍上門(電話微信180-4582-8235)高端外圍預約快速安排30分鐘到達

- 溫州兼職模特包夜外圍上門外圍女(電話微信180-4582-8235)模特伴游預約全套一條龍外圍上門外圍女包夜

- 三亞美女上門預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 廣州外圍(外圍模特)電話微信180-4582-8235誠信外圍,十年老店

- 珠海美女快餐外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 深圳包夜空姐預約(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 上海外圍女照片(電話微信180-4582-8235)上海外圍女照片漂亮極品一炮打響

- 武漢同城美女約炮(電話微信180-4582-8235)無套吹簫、配合各種姿勢

- 常州外圍價格查詢(電話微信180-4582-8235)常州外圍女價格多少

- 廣州同城美女約炮(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,可滿足你的一切要求

- 重慶外圍(高端外圍)外圍模特(電話微信180-4582-8235)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 南昌外圍價格(電話微信180-4582-8235)南昌外圍價格快三夜八全套一條龍外圍上門外圍女

- 溫州包夜外圍(電話微信180-4582-8235)一二線城市模特空姐網紅學生上門

- 廣州美女上門預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 重慶包夜學生妹(電話微信180-4582-8235)一二線城市預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 廣州外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 三亞包夜美女外圍上門外圍女(電話微信180-4582-8235)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 重慶包夜外圍上門外圍女姐(電話微信180-4582-8235)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 廣州外圍模特媛交一夜情(電話微信180-4582-8235)廣州外圍真實可靠快速安排

- 無錫外圍(無錫外圍女)電話微信180-4582-8235一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 湛頭外圍(湛頭外圍女)電話微信180-4582-8235提供一二線城市高端外圍預約,快速安排30分鐘到達

- 哈爾濱外圍(外圍模特)外圍女(電話微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 寧波外圍預約(外圍模特)外圍上門(電話微信180-4582-8235)高端外圍預約快速安排30分鐘到達

- 珠海包養外圍上門外圍女上門外圍上門外圍女(電話微信180-4582-8235)怎么找空姐莞式外圍上門外圍女桑拿全套按摩高端模特特殊外圍上門外圍女

- 廣州美女上門聯系方式(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 青島包夜學生妹(電話微信180-4582-8235)一二線城市預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 南京外圍預約流程(電話微信180-4582-8235)南京外圍真實可靠快速安排

- 深圳包夜美女外圍上門外圍女(電話微信180-4582-8235)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 天津外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 南昌外圍(外圍模特)電話微信180-4582-8235誠信外圍,十年老店

- 濟南美女快餐外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 北京美女約炮(電話微信180-4582-8235)大保健可上門安排外圍外圍上門外圍女桑拿全套按摩

- 廣州外圍美女(電話微信180-4582-8235)提供頂級外圍,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 蘇州模特包夜(電話微信180-4582-8235)提供一二線城市可以真實可靠快速安排30分鐘到達

- 鄭州包夜學生妹(電話微信180-4582-8235)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 北京外圍(外圍模特)電話微信180-4582-8235誠信外圍,十年老店

- 麗江外圍價格查詢(電話微信180-4582-8235)麗江外圍女價格多少

- 武漢外圍價格(電話微信180-4582-8235)武漢外圍價格快三夜八全套一條龍外圍上門外圍女

- 重慶外圍專家(電話微信180-4582-8235)重慶外圍專家真實可靠快速安排

- 杭州外圍女那個靠譜(電話微信180-4582-8235)杭州外圍真實可靠快速安排

- 重慶外圍全球資源(電話微信180-4582-8235)重慶外圍全球資源提供全國外圍高端商務模特伴游

- 常州外圍(常州外圍女)外圍上門(電話微信180-4582-8235)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 寧波美女快餐外圍上門外圍女(電話微信180-4582-8235)提供1-2線熱門城市快速安排30分鐘到達

- 湛頭外圍預約上門(電話微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付款

- 上海提包夜美女(電話微信180-4582-8235)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 義烏美女同城上門外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 蘇州外圍(外圍預約)(電話微信180-4582-8235)一二線城市有外圍資源網紅模特空姐留學生白領

- 寧波外圍模特聯系方式(電話微信180-4582-8235)提供1-2線城市真實上門外圍上門外圍女,快速安排30分鐘到達

- 湛頭包夜美女(電話微信180-4582-8235)一二線城市高端商務模特伴游、空姐、大學生、少婦、明星等優質資

- 常州外圍收費標準(電話微信180-4582-8235)常州外圍收費標準快餐全套一條龍包夜

- 濟南美女上門聯系方式(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 上海外圍哪里有(電話微信180-4582-8235)一二線城市空姐模特大學生網紅上門外圍上門外圍女

- 珠海包夜學生妹(電話微信180-4582-8235)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 深圳包夜學生妹(電話微信180-4582-8235)一二線城市預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 重慶外圍(外圍聯系方式)(電話微信180-4582-8235)全國1-2線熱門城市高端外圍預約快速安排30分鐘到達

- 西安外圍美女(電話微信180-4582-8235)提供頂級外圍,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 北京外圍(外圍聯系方式)(電話微信180-4582-8235)全國1-2線熱門城市高端外圍預約快速安排30分鐘到達

- 海口外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 長春同城包夜外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 天津美女同城上門外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 上海外圍(外圍聯系方式)(電話微信180-4582-8235)全國1-2線熱門城市高端外圍預約快速安排30分鐘到達

- 昆明外圍美女(電話微信180-4582-8235)提供頂級外圍,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 南通美女包養(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 溫州外圍模特媛交一夜情(電話微信180-4582-8235)溫州外圍真實可靠快速安排

- 揚州外圍女資料(電話微信180-4582-8235)一二線城市均可安排高端外圍資源

- 重慶美女上門預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 南通外圍價格(電話微信180-4582-8235)南通外圍價格快三夜八全套一條龍外圍上門外圍女

- 昆明美女上門預約(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 揚州包夜美女外圍上門外圍女(電話微信180-4582-8235)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 鄭州外圍(外圍預約)外圍女聯系方式(電話微信180-4582-8235)一二線熱門城市上門

- 溫州同城上門外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,可滿足你的一切要求

- 貴陽包夜學生妹(電話微信180-4582-8235)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 西安外圍女(西安外圍外圍上門外圍女)電話微信180-4582-8235全天24小時為你提供高端外圍外圍上門外圍女

- 杭州同城上門外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 深圳外圍模特上門外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門、伴游,空姐,網紅,明星,車模等優質資源,可滿足您的一切要求

- 北京同城美女約炮(電話微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,可滿足你的一切要求

- 北京包夜外圍上門外圍女姐(電話微信180-4582-8235)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 珠海外圍(高端外圍)外圍模特(電話微信180-4582-8235)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 昆明外圍價格查詢(電話微信180-4582-8235)昆明外圍女價格多少

- 貴陽外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 深圳同城上門外圍上門外圍女(電話微信180-4582-8235)提供頂級外圍女上門,可滿足你的一切要求

- 廣州包夜外圍上門外圍女姐(電話微信180-4582-8235)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 常州外圍(外圍預約)外圍女價格(微信180-4582-8235)提供一二線城市真實上門外圍上門外圍女,快速安排30分鐘到達

- 蘇州外圍(外圍預約)外圍價格(微信180-4582-8235)鴛鴦浴水中簫、制服誘惑絲襪

- 重慶外圍美女(微信180-4582-8235)提供頂級外圍,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 常州外圍(外圍模特)微信180-4582-8235誠信外圍,十年老店

- 上海外圍預約(外圍模特)外圍上門(微信180-4582-8235)高端外圍預約快速安排30分鐘到達

- 南京外圍(外圍經紀) 外圍聯系(微信180-4582-8235)一二線城市快速安排上門外圍上門外圍女,全程30分鐘到達

- 哈爾濱外圍伴游(電話微信189-4469-7302)哈爾濱外圍伴游酒吧外圍上門外圍女姐美女本地上門

- 深圳外圍兼職價格(微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 南京外圍預約(外圍上門)外圍外圍上門外圍女(微信180-4582-8235)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 常州美女快餐外圍上門外圍女(電話微信189-4469-7302)提供1-2線熱門城市快速安排90分鐘到達

- 杭州包夜美女全套外圍上門外圍女(電話微信189-4469-7302)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 廣州外圍(外圍上門)外圍預約(微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付款

- 北京外圍(外圍預約)外圍女聯系方式(微信180-4582-8235)一二線熱門城市上門

- 長沙外圍大圈美女(電話微信189-4469-7302)提供頂級外圍優質資源,可滿足你的一切要求

- 湛頭外圍(湛頭外圍女)外圍聯系方式(微信180-4582-8235)1-2線城市快速安排,真實到達無任何定金

- 揚州包夜外圍外圍上門外圍女(微信180-4582-8235)一二線熱門城市上門真實可靠快速安排30分鐘到達

- 北京外圍(澳門外圍女)外圍上門(微信180-4582-8235)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 深圳外圍(高端外圍)外圍模特(微信180-4582-8235)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 成都包夜外圍上門外圍女姐(電話微信189-4469-7302)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 香港外圍模特上門外圍上門外圍女(微信180-4582-8235)提供頂級外圍女上門、伴游,空姐,網紅,明星,車模等優質資源,可滿足您的一切要求

- 揚州外圍價格(電話微信189-4469-7302)揚州外圍價格快三夜八全套一條龍外圍上門外圍女

- 昆明外圍(外圍經紀)外圍女(微信180-4582-8235)真實上門外圍上門外圍女快速安排30分鐘到達

- 常州外圍(外圍模特)外圍女(微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 長春美女同城上門外圍上門外圍女(電話微信189-4469-7302)提供頂級外圍女上門,可滿足你的一切要求

- 杭州外圍預約(外圍上門)外圍外圍上門外圍女(微信180-4582-8235)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 上海包夜空姐預約(微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 武漢外圍(武漢外圍女)外圍預約(微信180-4582-8235)提供頂級外圍女上門,優質資源可滿足你的一切要求

- 溫州外圍(溫州外圍女)外圍上門(微信180-4582-8235)提供一二線城市大圈外圍女資源

- 臺州外圍(外圍預約)外圍聯系方式(微信180-4582-8235)1-2線城市同城快速安排,30分鐘準時到達

- 北京外圍(外圍上門)外圍預約(微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付款

- 杭州外圍女那個靠譜(電話微信189-4469-7302)杭州外圍真實可靠快速安排

- 南通模特包夜(電話微信189-4469-7302)提供一二線城市可以真實可靠快速安排90分鐘到達

- 蘇州外圍(外圍模特)微信180-4582-8235誠信外圍,十年老店

- 南京外圍收費標準(電話微信189-4469-7302)南京外圍收費標準快餐全套一條龍包夜

- 青島外圍女上門外圍上門外圍女(微信180-4582-8235)一二線及海外城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 長春外圍(外圍預約)外圍外圍上門外圍女(微信180-4582-8235)高端外圍預約,快速安排30分鐘到達

- 深圳外圍(外圍美女)外圍女(微信180-4582-8235)一二線城市可以提供高端外圍預約,快速安排30分鐘到達

- 昆明模特包夜(微信180-4582-8235)提供一二線城市可以真實可靠快速安排30分鐘到達

- 珠海外圍(珠海外圍女)外圍上門(微信180-4582-8235)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 青島外圍(外圍預約)外圍女價格(微信180-4582-8235)提供一二線城市真實上門外圍上門外圍女,快速安排30分鐘到達

- 青島包夜美女外圍上門外圍女(電話微信189-4469-7302)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 義烏外圍收費標準(電話微信189-4469-7302)義烏外圍收費標準快餐全套一條龍包夜

- 昆明外圍價格查詢(電話微信189-4469-7302)昆明外圍女價格多少

- 西安美女同城上門外圍上門外圍女(微信189-4469-7302)提供頂級外圍女上門,可滿足你的一切要求

- 深圳大圈外圍聯系方式(電話微信189-4469-7302)真實上門外圍上門外圍女快速安排90分鐘到達

- 太原外圍(外圍模特)外圍女(微信180-4582-8235)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 蘇州美女包養(電話微信189-4469-7302)提供頂級外圍女上門,可滿足你的一切要求

- 太原外圍(外圍預約)外圍女價格(微信180-4582-8235)提供一二線城市真實上門外圍上門外圍女,快速安排30分鐘到達

- 深圳外圍(高端外圍)外圍模特(微信180-4582-8235)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 臺州外圍(外圍經紀人) 外圍空姐(微信180-4582-8235)高端質量,滿意為止

- 臺州外圍女模特平臺(外圍預約)微信180-4582-8235提供頂級外圍女上門,可滿足你的一切要求

- 貴陽美女上門聯系方式(微信189-4469-7302)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 海口外圍(外圍預約)外圍外圍上門外圍女(微信180-4582-8235)高端外圍預約,快速安排30分鐘到達

- 珠海外圍空姐(電話微信189-4469-7302)珠海真實可靠快速安排

- 重慶外圍(外圍女包夜)外圍預約(微信180-4582-8235)全球及一二線城市外圍夜店妹子緩交一夜情

- 寧波外圍女那個靠譜(電話微信189-4469-7302)寧波外圍真實可靠快速安排

- 杭州外圍(外圍女)外圍預約(微信180-4582-8235)提供頂級外圍女上門,優質資源可滿足你的一切要求

- 亞特蘭美女上門聯系方式(微信189-4469-7302)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 天津外圍(高端外圍)外圍模特(微信180-4582-8235)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 沈陽外圍(外圍女包夜)外圍預約(微信180-4582-8235)全球及一二線城市外圍夜店妹子緩交一夜情

- 重慶模特包夜(電話微信189-4469-7302)提供一二線城市可以真實可靠快速安排90分鐘到達

- 鄭州外圍(鄭州外圍女)外圍預約(微信180-4582-8235)提供頂級外圍女上門,優質資源可滿足你的一切要求

- 澳門外圍(外圍預約)外圍女價格(微信180-4582-8235)提供一二線城市真實上門外圍上門外圍女,快速安排30分鐘到達

- 福州外圍哪里有(電話微信189-4469-7302)一二線城市空姐模特大學生網紅上門外圍上門外圍女

- 深圳美女上門預約(電話微信189-4469-7302)提供頂級外圍女上門,可滿足你的一切要求

- 三亞外圍上門外圍女(電話微信189-4469-7302)提供頂級外圍女上門,可滿足你的一切要求

- 石家莊外圍(高端外圍)外圍女(微信180-4582-8235)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國